-

- 鲁传颖

- 研究员

- 美洲研究中心

- 全球治理研究所

- [email protected]

- 海洋安全视域下的中国海权战略选择与海军建设

- 对当前中东局势演变的若干思考

- 试析当前网络空问全球治理困境

- 网络空间治理的力量博弈、理念演变与中国战略

- 美国智库在网络安全政策决策机制中的作用及特点

- 中国—东盟海洋合作:进程、动因和前景

- 开拓数字边疆:美国网络帝国主义的形成

- 开放源运动:网络社区作为软件生产者的创新和贡献

- 塑造身份认同与巩固战略基础--中国与发展中国家关系的演进

- 中国南海历史性权利探析——以中菲“南海仲裁案”为视角

- 民进党南海政策是向美国交心

- 谈菲律宾总统访华

- 物联网安全漏洞不容忽视

- 东盟为何未理会南海仲裁案

- 香格里拉对话会防务外交的实质是什么?

- 菲律宾仲裁案判决与中国之应对

- 谋划南海问题需要战略高度

- 美国的“航行自由行动”与国际海洋法斗争

- 巩固“关键信息基础设施”安保

- 中国领导人12年来首访埃及 经济合作人文交流再添活力

在网络空间治理研究领域,J.奈(Joseph Nye)是最有影响力一位国际关系学者。他对网络空间的研究时间跨度长达数十年,主要从制度自由主义角度出发,在研究了网络空间中的信息和权力之后,逐步将研究聚焦于网络空间治理领域。早在《权力与相互依赖:转变中的世界政治》(Power and Interdependence: World Politics in Transition, 1977)一书中,奈和R.基欧汉(Robert Keohane)就对网络空间中的信息治理进行了研究。奈认为,信息传播成本和时间的降低加深了全球相互依赖;网络空间流动的信息可以分为三类,即免费信息、商业信息和战略信息;如果将网络空间中信息资源的配置和使用上升到国际政治的权力关系,那么围绕信息的生产、流通、存储、加工等就会形成网络空间治理的众多重要领域,如信息自由、信息隐私、知识产权保护、网络情报收集等议题。[①]这本早期著作对信息革命、网络权力领域的理论构建,对于网络空间治理理论的发展有着非常重要的意义。

在《权力的未来》(The Future of Power, 2011)一书中,奈对网络空间做了进一步的深入研究。他从制度自由主义范式出发,认为国家不是网络空间唯一行为体,主张在对网络权力和行为体进行考察的基础上分析网络空间中的权力形态。[②]他把网络空间中的权力分为三个层面,分别是强制性权力、议程设置权力和塑造偏好的权力。上述权力是建立在空间中特定的资源基础之上,分别被国家、高度结构化的组织,以及个人和轻度结构化的网络所拥有,并且权力正在从国家行为体向非国家行为体扩散。[③]奈的研究为“多利益攸关方”模式在网络空间中的实践提供了理论基础,在这种治理实践中,以企业为代表的私营部门和以非政府组织为代表的市民社会发挥着越来越重要的作用。

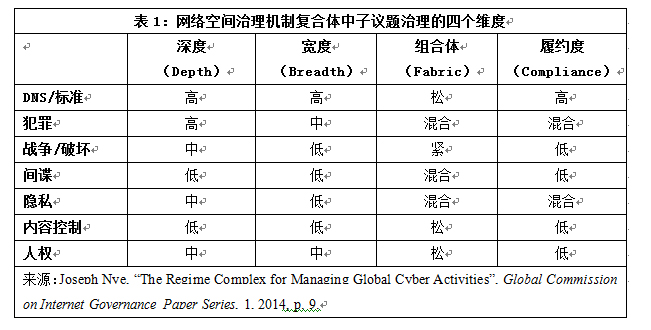

奈于2014年5月发表了《机制复合体与全球网络活动管理》(The Regime Complex for Managing Global Cyber Activities)一文,将环境治理领域的机制复合体理论应用到网络空间治理的理论分析之中,并结合网络空间治理不同议题,对应深度、宽度、组合体、履约度等四个不同维度,其中每个维度上都存在着高、中、低等三组不同的值,以此来确定在特定议题下的主导行为体。[④]这是制度自由主义理论第一次以完整的形式分析网络空间全球治理的理论框架,也是截至目前国际政治学者对网络空间治理理论构建所做的最重要的一项贡献。

一、对网络空间治理相关概念的界定

网络空间是一个复杂、跨界而又不断演进的特殊空间,不同学科背景的人倾向于从不同侧面进行理解。因此,为了统一认知和便于进行理论分析,奈在正式的理论构建之前先对网络空间、网络权力、互联网治理和治理方法等概念进行了界定。

第一,网络空间是物理和虚拟属性的特殊结合。[⑤]物理基础设施层次大多遵循各种对立的资源和边际成本递增的经济规律,以及主权政府管理与控制的政治规律。网络空间的虚拟层次或者信息层次在经济上具有规模递增的网络特征,在政治实践上则具有使政府难以管辖控制的特征。从信息领域发起的攻击虽然成本很低,但可以针对物理领域,而物理领域的资源却是稀缺和昂贵的。相反,物理层面的控制对信息层面的影响则可以是领土范围内的,也可以是超越领土范围的。

网络领域(cyber domain)经常被描述为一个公共产品或者一个全球公域(global commons),但是这些术语并非完全符合实际情况。公共产品是指所有人都可以从之获益,且没有人能够被排除在外的产品。尽管公共产品这个术语可以描述互联网信息协议的部分特征,但是它不能体现出互联网物理基础设施的特征。互联网物理基础设施是一个稀缺的有产权的资源,位于主权国家边界之内,从而更像“俱乐部产品”,即可以供部分对象消费,而不是全部。网络空间也不像海洋所具有的公地属性,因为它仍然部分地受到主权控制。所以,网络空间充其量只是一个“非完全的公地”或者一个各方共有又缺乏完善规则治理的领域。[⑥]

另外,由于不同机制的规则和协议,网络空间的共享资源在很大程度上具有使用排他性,因此它也被称为俱乐部产品。[⑦]

正如E.奥斯特姆(Elinor Ostrom)所言,网络空间也可以被归类为“公共资源池”。在这个池子中,想排除任何人使用是比较困难的,但一方过度使用也会损害其他方的价值。政府不是解决诸如类似公共资源池问题的唯一方案。奥斯特姆展示了另外一种情景,即在一定条件下,自我组织的共同体也可能应对上述问题。然而,她所说的那些成功进行自我治理的前提条件在网络领域的许多情况都是非常弱的,因为资源规模过大,用户人数过多,而对于网络体系是如何(在其他体系中间)演变的理解又非常贫乏。[⑧]

第二,网络权力可以被定义为对包括基础设施、网络、软件和人类技能在内的一系列资源的占有、配置或使用。这些资源能将以电子设备和计算机为基础的信息的创立、控制和通信相互联结起来。这包括由计算机网络串联而成的互联网,也包括局域网、网格网、蜂窝技术、电缆和太空通讯系统等。网络权力可以被用于在网络空间中产生希望得到的结果,也可以用网络工具在网络空间以外的领域产生希望得到的结果。尽管互联网本身由数以千计的各自所有的独立网络所组成,但是它仍然只是网络空间的一部分。网络攻击可以通过若干方式发起,例如可以通过人类或硬件供应链发起,也可以通过病毒软件的网络传播发起。

第三,互联网治理。互联网治理是政府、私营部门和公民社会对原则、规范、规则、程序和项目的应用,以塑造互联网的演变和使用。[⑨]域名和网址确定只是互联网治理的一小部分,互联网治理尽管是网络空间治理的核心,但它也仅仅只是网络空间治理的一个子领域。在这里奈不仅区分了互联网治理与网络空间治理,并且明确提出了互联网治理是网络空间治理的一个子集。当然,很多从事互联网治理研究的专家并不一定同意这种说法,特别是强调网络空间自治和代码治理的学者。

第四,网络空间治理模式。发达国家与发展中国家在网络空间治理模式上存在分歧,前者支持多利益攸关方治理模式,而后者支持联合国等国家间组织发挥更重要作用。这些分歧于2012年12月在迪拜国际电信世界大会(World Conference on International Telecommunications,简称WCIT)上得到了戏剧化的体现。[⑩]尽管这个会议表面上是关于提升电信监管的,但其潜在议题则是国际电信联盟究竟在互联网治理中扮演怎样的角色。很多发展中国家认为在联合国框架下可以更好地维护它们的安全和发展,所以支持国际电信联盟发挥更大的作用。发达国家则厌恶联合国的一国一票模式,认为这种方式无法应对网络空间治理面临的挑战。另外,发展中国家不喜欢这样的事实,即互联网名称与数字地址分配机构(The Internet Corporation for Assigned Names and Numbers,简称ICANN)是一个在美国注册并在一定程度上受美国商务部制约的非政府机构。

另一方面,西方政府担心国际电信联盟中集团政治的特点将削弱包括政府、私人和非政府部门均可参加的“多利益攸关方”进程。对“多利益攸关方主义”(multi-stakerholderism)这一概念有不同解读,大致可以回溯至2003年和2005年由联合国分别在日内瓦和突尼斯举行的信息社会世界峰会(World Summit of Information Society,简称WSIS)。在迪拜会议上投票结果是89:55,西方国家政府(包括日本和印度)的主张遭到了反对。[11]作为国际电信世界大会的余波,有几篇文章讨论了互联网治理的危机以及对一个新冷战的担忧。不过,如果通过制度自由主义理论来看网络治理,就会发现很多这样的担心都被夸大了。

二、理论假设和理论框架

作为制度自由主义理论的创始人,奈的第一个假设是,国家作为理性的自利者在集体行动问题上会寻求合作解决方案,国家是网络空间全球治理中的主要行为体,因此,产生网络空间治理机制是可能的。第二个假设是网络空间是物理与虚拟属性的结合,国家和非国家行为体在这个复杂舞台上为了权力开展合作与竞争。第三个理论假设是网络空间治理不存在单一的机制,而是由一套松散耦合的各种机制组成的机制复合体。在上述三个理论假设之下,奈开始在网络空间治理的实践活动中对上述的假设进行检验。他将网络空间治理细分为标准、犯罪、间谍等7个治理的子议题领域,并使用深度(Depth)、宽度(Breadth)、组合体(Fabric)、履约度(Compliance)四个变量作为分析框架。

“深度”是指一套规则或规范的等级性或一致性程度,以及是否存在一套总体规则,可以相互兼容并相互加强,即使它们并不一定被所有行为体所坚持或履行。例如在域名和标准议题上,规范、规则以及程序就具有一致性或曰深度。然而在网络间谍议题上,就少有一致的规范、规则或程序。

“宽度”是指接受一套规范的国家和非国家行为体(尽管它们是完全履行或者不履行)数量的多少。例如,在网络犯罪议题上,已经有42个国家批准了《布达佩斯公约》(Budapest Convention),如果有更多国家批准这个公约,则说明网络犯罪议题领域的治理宽度得到拓展,反之则相反。

“组合体”是指在一个议题领域中国家行为体和非国家行为体二者混合的松紧程度。在网络领域,这表现得尤其有趣,因为进入门槛很低,这意味着很多资源和大部分行动都由非政府行为体控制。国家高度控制的议题往往是“紧实的组合体(tight fabric)”;而那些非国家行为体作用比较大的议题领域则相对比较松散。安全议题,例如网络中的战争法,就是受到主权控制的较紧实的组合体,而非国家行为体发挥主导作用的域名服务系统(Domain Name System, 简称DNS)议题上则是较为松散的组合体。如同上文所表明的,一个松散的组合体并不等于浅显或者缺乏连贯性。

第四个比较维度是“履约度”,是指在多大程度上行为体的行为能和整套规范保持一致。例如,在域名和标准子议题上,履约度是比较高的;在隐私保护子议题上,履约度则优劣参半;在人权子议题上,履约度就较低了。针对网络机制复合体中的一些主要子议题,本文按照上述四个维度进行了比较,参见表1。

奈用机制复合体理论分析的第一个子议题是域名解析和互联网标准。他认为,因为在标准上的路径依赖以及在互联网连接性上存在强大的共同利益,国际社会在标准、域名以及数字分配领域建立了核心的治理机制,包括域名解析根区服务器等。当然,由于历史原因,这些机制的运行和管理都位于美国境内,这在某种程度上会影响到这些机制的合法性,所以美国政府计划将互联网数字分配机构(The Internet Assigned Numbers Authority,简称IANA)的功能移交给ICANN。奈认为,截至目前,所有国家和行为体都因为这些机制的有效运行而获益。而且这些标准的发展主要是由非国家行为体来主导的,如国际互联网工程任务组(The Internet Engineering Task Force,简称IETF)、万维网联盟(World Wide Web Consortium,简称W3C)和电气电子工程师协会(Institute of Electrical and Electronics Engineers,简称IEEE)以及其他组织,国家和投票对这些机制产生的作用甚小。因此这一领域的多利益攸关方主义的概念最为盛行。

网络犯罪的组织很松散,垃圾邮件发送者、罪犯和其他搭便车者都会导致国家和私营部门增加大量成本。《布达佩斯网络犯罪公约》(Budapest Cyber-crime Convention)在深度上提供了一个紧密的结构,但由于它起源于欧洲,使得其在宽度上受限。很多后殖民国家和威权国家,如俄罗斯认为欧洲国家制定的该规范是对它们主权的侵犯,其他一些发展中国家则认为加入没有什么好处,本国的企业不会从中获益,并且担心成为签约国以后会带来高昂的执行成本。不仅如此,一些私营公司发现,隐藏自己的受害程度,并简单地作为商业成本消化掉,而不是增加声誉和管理上的损失更有利于它们的经济利益。各国政府也认为,网络犯罪导致的4000亿美元损失还不足以采取有力的行动,因为这只占据了全球GDP的0.05%。因此,针对网络损失的保险市场很难发展,对《布达佩斯网络犯罪公约》履约度也远远没有满足。未来如果网络犯罪造成的损失增加,考虑到其影响的复杂程度和范围,上述现象可能发生改变。尽管在威权国家和民主国家对什么样的信息活动才属于犯罪行为存在争议,但是对于那些“双重犯罪行为”(doubly criminal,即在双方国家中都是非法的信息活动行为),双方合作仍然可以在引渡法之下开展。

在战争议题上存在一个基本的规范性框架,它源自《联合国宪章》(United Nations Charter)和《武装冲突法》(Law of Armed Conflict,简称LOAC)。这个问题的紧密结构来自于战争的本质是国家的主权行动。联合国信息安全政府专家组(UN Group of Governmental Experts,简称UNGGE),在2013年7月结束的第三次会议上同意上述法律原则适用于网络领域。当面临着巨大的技术不确定性时,意味着这在实际中更具挑战性。当一群北约法律学者制定《塔林手册》(Tallinn Manual)——试图将关于武装冲突法中比例、区分和连带伤害控制等总体原则应用于网络领域——这些原则的接受程度最初是有限的。[12]虽然还没有严格意义上的网络战,但是网络破坏,如震网行动和俄罗斯在入侵格鲁吉亚时使用的拒绝服务攻击(DDos)等网络工具则是较普遍存在的。另一方面,美国政府不在伊拉克、利比亚和其他地方使用网络攻击手段是考虑到对于平民和连带伤害的不确定性。因此,用这些规范来评价履约度是复杂的。

在网络空间中,有大量不同的国家和非国家行为体在从事网络间谍。间谍是一个古老的实践,并不违反国际法,但它经常违反主权国家的国内法。传统上(如美国和苏联在冷战期间的竞争),各国通过外交方式来驱逐间谍。可是,现在从事网络窃密相对安全且容易,而且各国之间既不存在统一的应对机制,也未能达成一个有效的解决方案。美国抱怨中国网络间谍窃取了美国的知识产权,并且在2013年6月美国总统奥巴马与中国国家主席习近平的峰会上提出了这一问题。然而,美国试图在间谍行为中单独区分出获取商业利益的经济间谍的努力,在斯诺登揭秘的美国国家安全局大规模监控的干扰中遭受了失败。[13]此外,这个问题的结构松散也对规范性的努力造成了影响,因为很难确定网络间谍是由政府还是其他行为体所为。[14]

隐私作为一个网络治理子议题的重要性随着计算能力和存储能力的增加而增长,特别是“大数据时代”的来临更是提升了隐私议题的重要性。国际社会对于公司、罪犯和政府存储和滥用个人数据存在广泛关切。同时,在社交媒体时代,人们在公共和私人属性之间合理界限的问题上产生了代际性的态度转变。隐私服务条款协议对于消费者来说通常是难懂、不透明的。个人身份信息一旦发布到网上,就会出现在很多地方,即使是在最初发布信息的网站上去除信息也没有用。同时,欧洲人在法律上执行“遗忘权”(right to be forgotten)的努力,引起了民权分子的关注。对隐私概念的定义和理解也是非常初步的,而且美国与欧洲在这个问题上有不同的法律结构,更不要说威权国家了。[15]因此,当在隐私议题的治理规范上出现冲突时,我们不必非常惊讶,这主要是因为隐私议题上的规范性结构缺乏宽度、深度和履约度。

内容控制是另外一个既存在冲突性规范又缺乏深度和广度治理机制的子议题。对于威权国家来说,跨越国境的信息只要以任何方式影响到了政权的稳定就是威胁。因此,上海合作组织表达了对信息安全的关切,俄罗斯和中国还为此推动了一项联合国的决议。实际上,威权国家过滤了这些有威胁的信息,希望有一个规范性的结构来鼓励其他国家遵守。同时,民主国家自己也存在一些控制内容的情况,大多数是要阻止儿童色情,但在如何对待仇恨演讲(hate speech)等方面则存有分歧。结果,很多互联网企业在不同国家之间相互冲突的国家法律体系面前陷入困境。此外,这个子议题有一个松散的网址治理机制结构,不同的私人组织根据他们所认定的违反了不同规范的人制定了黑色和灰色网址名单。在很多案例里面,匿名者(anonymous)等自发的网络组织在政府的默许下对网络内容进行一定程度的管理。[16]版权是另外一个涉及到内容控制的重要领域。例如,美国国会发起的《停止在线侵权法案条例》(Stop Online PiracyAct)要求网页的服务商、搜索引擎和内容服务商停止向侵犯版权的网站和用户提供服务。但这项法律遇到了强大阻力,并且将会继续在美国国内和跨国政治中存在争议。因此在内容控制的规范性结构上缺乏深度、广度和较强的广泛的履约度。

人权是与内容控制一样有着很多冲突性价值问题的另一个网络治理子议题。尽管我们注意到,联合国的《世界人权宣言》(Universal Declaration of Human Rights,简称UDHR或《宣言》)是一个高于一切的法律框架。此外,2012年6月,联合国人权理事会确认人们在线下享有的人权在线上也应当被保护。然而,在《宣言》中,第19条款(自由表达)与第29条款(公共秩序与总体利益)之间存有潜在的冲突。另一方面,不同国家对于《宣言》有不同的解读,威权国家认为自由言论和集会是威胁,互联网也不例外。美国政府宣布了互联网自由议程,但没有解释外国人的隐私权是否包括在内,斯诺登揭秘事件则让这项议程更加复杂。2011年荷兰组织了一场会议,发起成立了自由在线联盟(Freedom OnlineCoalition)。现在已经有22个国家承诺保护在线人权,但在行为上的不一致导致了这个子议题的规范性结构缺乏深度、宽度和履约度。然而,这个议题的松散结构让非国家行为体有大量机会就网络空间中的人权议题施加压力。例如,公民社会组织“全球网络倡议”(Global Network Initiative)就一直要求私营公司签署有关提高透明和尊重人权原则的条款。[17]

三、理论局限与不足

通过上文的介绍和分析可以看出,奈的机制复合体理论不仅有理论创新,并且对网络空间治理有很重要的解释力,但也存在着一些不足之处,主要体现在理论构建和理论检验两部分当中。

在进行理论构建时,奈提出了关于规范的四个维度,分别是深度、宽度、组合体和履约度,并且通过对这四个维度赋予不同的值来表明不同议题治理机制的不同发展状态。这种理论构建较为清晰地勾勒出不同议题治理机制的参与主体,机制本身的有效性以及对治理领域中行为体行为的改变。总体而言,这是一种较为有效的理论。但是,奈在选取四个维度的变量以及在赋值上,存在以下问题:

第一,奈强调了网络空间治理中某一行为体的主导作用,却忽略了参与行为体之间的互动可能产生的重要影响。在奈的文章中,网络空间治理的主要方法是多利益攸关方模式,这种模式主要是指政府、私营部门和公民社会依据不同的角色共同参与网络空间的治理进程之中。之所以多利益攸关方能够被广泛接受,就是因为网络空间的治理离不开各行为体的共同参与。因此,奈在区分不同的治理子议题时,较简单地认为某一个行为体起主导作用,忽视了其他行为体的作用。事实上,在网络空间治理的绝大多数子议题中,尽管经常会出现某一行为体占据主导作用,或者两个行为体作用相当,但这并不表明其他行为体的作用就可以被忽视。此外,奈对政府、私营部门和公民社会这三类行为体在治理议题上的互动模式和规律也没有进行更多的阐释。

第二,对不同维度的赋值及其含义仍然有值得深化、细化和具体化的空间。在网络空间治理机制复合体理论的四个不同规范性维度上,奈分别用高、中、低,紧、混合、松,高、混合、低等三组变量来进行赋值。但是,奈的赋值仅仅凭经验观察,缺乏严谨的分析和基本的量化指标。每一个值的区间是多少?不同值对机制的影响是什么?特别是四个维度之间不同值的排列组合意味着什么?对于这些问题,奈都没有给予解释或界定。奈的赋值方法仅仅能够在四个维度的值都趋向于相同时看出大致的趋势,简单地认为四个变量对于治理子议题而言具有同等的重要性,而缺乏对于不同子议题,四个维度作为不同的变量时,其中某一个或几个变量可能更具有决定性意义的分析。比如在网络战子议题中,议题的属性决定了国家在该领域具有决定性行为体的作用,因此衡量接受相关治理规范的行为体数量多少的“宽度”作为指标的作用就比组合体更加重要。另外,这种赋值还有一个潜在的风险就是随着网络空间治理进程的推进和行为体认知发生变化,子议题下某一个值可能会发生较大的变化。比如对于网络商业窃密,中国政府原先拒绝表态,但是在2015年9月中美公布网络安全框架后,中国认同了这一理念,并且在随后的双边网络对话中进行推广。美韩、中英的网络安全合作都将反对网络商业窃密作为主要的合作成果。因此,在这之后这一领域的宽度值将会迅速地从原来的“低”变为“中”,或者在不久的将来变成“高”。

其次,奈在对网络空间治理机制复合体理论进行检验时,在其选择的标准、犯罪、战争、间谍、内容控制和人权等7个子议题之间并没有体现逻辑关系。奈在文章的开头对网络空间进行了定义,认为网络是虚拟现实的空间,并且认同L.迪娜蒂斯(Laura DeNardis)等人的层级理论,也指出互联网治理只是网络空间治理的一个子集。因此,一个较为稳妥的子议题筛选方法可以依据网络空间的层级理论对子议题进行分类,比如互联网架构、网络中的信息、网络空间中行为体互动等三个层面进行归类,也可以按照网络空间治理中的安全、发展和自由等三个领域进行分类。在《机制复合体与全球网络活动管理》一文中,奈选择的议题看似都是比较重要和紧急的治理子议题,但在实际上应用于理论建构和检验时,则并没有展现出很好的逻辑关联。

另外,在进行理论检验时,奈并没有对各子议题的属性进行深入分析,而只是简单地一笔带过,这对其理论的有效性可能会产生削弱作用。在网络空间治理理论中,子议题才是自变量,它的属性决定了行为体的互动模式和参与模式,并最终决定机制的有效性。奈不仅没有严肃地对用于验证的子议题进行精心排序,也没有对各个子议题的属性予以重视。比如网络间谍,并不是一个可以简单一笔带过的概念,网络间谍行为包括大规模数据监控导致的情报收集活动,也包括网络商业窃密。这两者虽然都属于网络间谍行为,但是如果按照奈的网络空间治理机制复合体理论的四个变量进行赋值的话,会存在较大差异。此外,关于网络人权子议题,国际社会的定义还存在较大差异,一些国家强调自由对网络人权的重要性,包括自由表达、自由集会等;而另一些国家更加强调平等对网络人权的重要性,包括平等使用互联网、平等享受网络发展的成果、平等使用网络空间的数据资源等。奈在这里显然只关注了自由对网络人权的重要性,而忽视了平等对网络人权的重要性。

造成网络空间治理机制复合体理论不足的既有主观原因,也有客观原因,前者是指从制度自由主义单一理论视角出发所导致的原因;后者主要是指源自网络空间的动态、跨界和复杂性所导致的对网络空间及其治理认知的困难。但无论如何,奈构建的网络空间治理机制复合体理论对于网络空间治理理论发展和实践都是较大的贡献。

文献来源:《国外社会科学前言》

注释:

*本文是国家社科基金青年项目“‘棱镜门’与中国参与国际互联网治理战略研究”(项目批准号:15CGJ001)阶段性研究成果。

[①][美]R.基欧汉、J.奈:《权力与相互依赖》,门洪华译,北京大学出版社2012年版,第250页。

[②][美]J.奈:《权力的未来》,王吉美译,中信出版社2012年版,第160-176页。

[③][美]J.奈:《权力的未来》,第160-176页。

[④]Joseph Nye, “The Regime Complex for Managing Global Cyber Activities”, Global Commission on Internet Governance Paper Series, No. 1, 2014, pp. 5-13.

[⑤]Martin Libicki,Cyberdeterrence and Cyberwar, SantaMonica: RAND, 2009, p. 23.

[⑥]James Lewisand Stewart Baker,“The EconomicImpact of Cybercrime and Cyberespionage”. CSIS report,July 2013. Please see:http://csis.org/files/publication/60396rpt_cybercrime-cost_0713_ph4_0.pdf.

[⑦]Mark Raymond,“Puncturing the Myth of the Internetas a Commons”,Georgetown Journal of InternationalAffairs,Special Issue,2013, pp.5–15.

[⑧]ElinorOstrom and Joanna Burger,“Revisiting theCommons: Local Lessons, Global Challenges”,Science, vol.284(1995), p. 5412.

[⑨]Château de Bossey,Report of the Working Group on InternetGovernance. WGIG, 2005. Please see: www.wgig.org/docs/WGIGREPORT.pdf.

[⑩]Alexander Klimburg,“The Internet Yalta”,Centerfor a New American Security Commentary, 2013. Please see:www.cnas.org/sites/default/files/publications-pdf/CNAS_WCIT_commentary corrected (03.27.13).pdf.

[11]Ibid.

[12]Michael Schmitt(ed.),Tallinn Manual on theInternational Law Applicable to Cyber Warfare,Cambridge:Cambridge University Press, 2013, p. 8.

[13]Jack Goldsmith, “Reflections on U.S. EconomicEspionage, Post-Snowden”,Lawfare, December 10, 2013. Please see: www.lawfareblog.com/2013/12/reflections-on-u-seconomic-espionage-post-snowden.

[14]David Sanger, David Barboza and Nicole Perlroth,“Chinese Army Unit Is Seen as Tied to Hacking AgainstU.S.” The New York Times, February 18. 2013. Please see:www.nytimes.com/2013/02/19/technology/chinas-army-is-seen-astied-to-hacking-against-us.html?pagewanted=all.

[15]Joel Brenner,“ Mr. Wemmick’s Condition: or Privacy as a Disposition, Complete with Skeptical ObservationsRegarding Various Regulatory Enthusiasms”, LawfareResearch Paper Series, 2013, 2 (1): 1–43.

[16]Milton Mueller, Networks and States,Cambridge, MA: MIT Press, 2010, p. 124

[17]Rebecca MacKinnon,Consent of the Networked: TheWorldwide Struggle for Internet Freedom, New York: Basic Books, 2012, p. 32.